Aplikasi Kencan Data Lokasi Pengguna Terkena Raw dan Informasi Pribadi

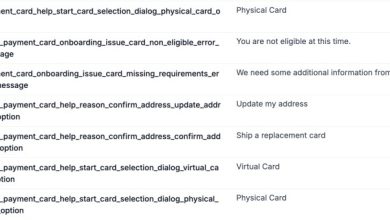

Kesehatan selang pada aplikasi kencan Raw secara publik mengekspos data pribadi dan data lokasi pribadi dari penggunanya, TechCrunch telah menemukan.

Data yang diekspos termasuk nama tampilan pengguna, tanggal lahir, kencan dan preferensi seksual yang terkait dengan aplikasi mentah, serta lokasi pengguna. Beberapa data lokasi termasuk koordinat yang cukup spesifik untuk menemukan pengguna aplikasi mentah dengan akurasi tingkat jalanan.

RAW, yang diluncurkan pada tahun 2023, adalah aplikasi kencan Itu mengklaim menawarkan lebih banyak interaksi asli dengan orang lain sebagian dengan meminta pengguna untuk mengunggah foto selfie harian. Perusahaan tidak mengungkapkan berapa banyak pengguna yang dimilikinya, tetapi daftar aplikasinya di Google Play Store mencatat lebih dari 500.000 unduhan Android hingga saat ini.

Berita tentang selang keamanan datang pada minggu yang sama dengan startup mengumumkan perpanjangan perangkat keras dari aplikasi kencannya, The Raw Ring, An perangkat yang dapat dipakai yang belum dirilis Yang diklaim akan memungkinkan pengguna aplikasi untuk melacak detak jantung mitra mereka dan data sensor lainnya untuk menerima wawasan yang dihasilkan AI, seolah-olah untuk mendeteksi perselingkuhan.

Meskipun demikian Masalah moral dan etis melacak pasangan romantis Dan risiko pengawasan emosionalKlaim mentah di situs webnya dan dalam kebijakan privasinya bahwa aplikasinya, dan perangkatnya yang belum dirilis, keduanya digunakan Enkripsi ujung ke ujungfitur keamanan yang mencegah siapa pun selain pengguna – termasuk perusahaan – dari mengakses data.

Ketika kami mencoba aplikasi minggu ini, yang mencakup analisis lalu lintas jaringan aplikasi, TechCrunch tidak menemukan bukti bahwa aplikasi menggunakan enkripsi ujung ke ujung. Sebagai gantinya, kami menemukan bahwa aplikasi tersebut secara terbuka menumpahkan data tentang penggunanya kepada siapa pun dengan browser web.

RAW memperbaiki paparan data pada hari Rabu, tak lama setelah TechCrunch menghubungi perusahaan dengan rincian bug.

“Semua titik akhir yang sebelumnya diekspos telah diamankan, dan kami telah menerapkan perlindungan tambahan untuk mencegah masalah serupa di masa depan,” Marina Anderson, salah satu pendiri aplikasi kencan RAW, mengatakan kepada TechCrunch melalui email.

Ketika ditanya oleh TechCrunch, Anderson mengkonfirmasi bahwa perusahaan belum melakukan audit keamanan pihak ketiga dari aplikasinya, menambahkan bahwa “fokusnya tetap pada pembangunan produk berkualitas tinggi dan terlibat secara bermakna dengan komunitas kami yang sedang berkembang.”

Anderson tidak akan berkomitmen untuk secara proaktif memberi tahu pengguna yang terkena dampak bahwa informasi mereka diekspos, tetapi mengatakan perusahaan akan “menyerahkan laporan terperinci kepada otoritas perlindungan data yang relevan di bawah peraturan yang berlaku.”

Tidak segera diketahui berapa lama aplikasi tersebut secara terbuka menumpahkan data penggunanya. Anderson mengatakan bahwa perusahaan itu masih menyelidiki insiden itu.

Mengenai klaimnya bahwa aplikasi menggunakan enkripsi end-to-end, Anderson mengatakan RAW “menggunakan enkripsi dalam transit dan menegakkan kontrol akses untuk data sensitif dalam infrastruktur kami. Langkah-langkah lebih lanjut akan jelas setelah menganalisis situasi secara menyeluruh.”

Anderson tidak akan mengatakan, ketika ditanya, apakah perusahaan berencana untuk menyesuaikan kebijakan privasi, dan Anderson tidak menanggapi email tindak lanjut dari TechCrunch.

Bagaimana kami menemukan data yang terbuka

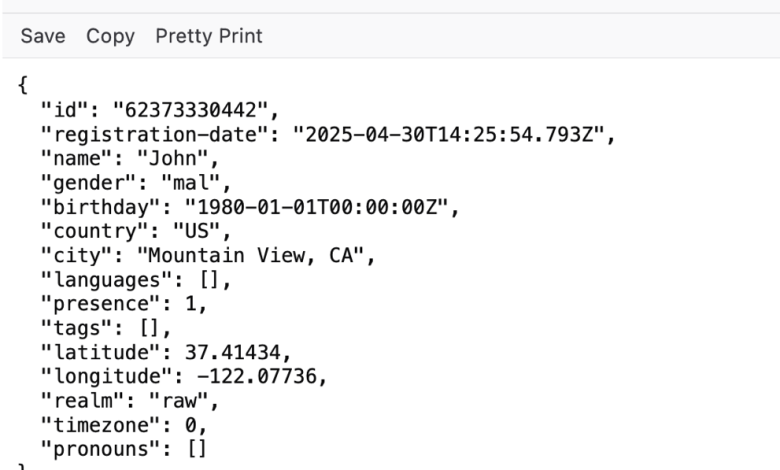

TechCrunch menemukan bug pada hari Rabu selama tes singkat aplikasi. Sebagai bagian dari tes kami, kami menginstal aplikasi kencan mentah pada perangkat Android tervirtualisasi, yang memungkinkan kami untuk menggunakan aplikasi tanpa harus menyediakan data dunia nyata, seperti lokasi fisik kami.

Kami membuat akun pengguna baru dengan data dummy, seperti nama dan tanggal lahir, dan mengkonfigurasi lokasi perangkat virtual kami agar terlihat seolah -olah kami berada di sebuah museum di Mountain View, California. Ketika aplikasi meminta lokasi perangkat virtual kami, kami mengizinkan aplikasi akses ke lokasi kami yang tepat hingga beberapa meter.

Kami menggunakan alat analisis lalu lintas jaringan untuk memantau dan memeriksa data yang mengalir masuk dan keluar dari aplikasi RAW, yang memungkinkan kami untuk memahami cara kerja aplikasi dan jenis data apa yang diunggah oleh aplikasi tentang penggunanya.

TechCrunch menemukan paparan data dalam beberapa menit menggunakan aplikasi RAW. Ketika kami pertama kali memuat aplikasi, kami menemukan bahwa itu menarik informasi profil pengguna langsung dari server perusahaan, tetapi server tidak melindungi data yang dikembalikan dengan otentikasi apa pun.

Dalam praktiknya, itu berarti siapa pun dapat mengakses informasi pribadi pengguna lain dengan menggunakan browser web untuk mengunjungi alamat web server yang terbuka – api.raw.app/users/ diikuti oleh nomor 11 digit unik yang sesuai dengan pengguna aplikasi lain. Mengubah digit agar sesuai dengan pengidentifikasi 11 digit pengguna lain yang mengembalikan informasi pribadi dari profil pengguna tersebut, termasuk data lokasi mereka.

Kerentanan semacam ini dikenal sebagai referensi objek langsung yang tidak aman, atau idor, jenis bug yang dapat memungkinkan seseorang untuk mengakses atau memodifikasi data di server orang lain karena kurangnya pemeriksaan keamanan yang tepat pada pengguna yang mengakses data.

Sebagai Kami telah menjelaskan sebelumnyaBug idor mirip dengan memiliki kunci ke kotak surat pribadi, misalnya, tetapi kunci itu juga dapat membuka kunci setiap kotak surat lainnya di jalan yang sama. Dengan demikian, bug idor dapat dieksploitasi dengan mudah dan dalam beberapa kasus disebutkan, memungkinkan akses untuk merekam setelah catatan data pengguna.

Badan cybersecurity AS CISA telah lama memperingatkan risiko yang disajikan oleh Idor Bugs, termasuk kemampuan untuk mengakses data yang biasanya sensitif “pada skala.” Sebagai bagian dari itu Aman dengan desain inisiatif, kata CISA dalam penasihat 2023 bahwa pengembang harus memastikan aplikasi mereka melakukan pemeriksaan otentikasi dan otorisasi yang tepat.

Karena RAW memperbaiki bug, server yang terbuka tidak lagi mengembalikan data pengguna di browser.