Amazon masih menampung data korban penguntit minggu setelah peringatan pelanggaran

Amazon tidak akan mengatakan jika ia berencana untuk mengambil tindakan terhadap tiga aplikasi pengawasan telepon yang menyimpan data telepon pribadi individu di server cloud Amazon, meskipun TechCrunch memberi tahu raksasa teknologi beberapa minggu sebelumnya bahwa itu menjadi tuan rumah data telepon yang dicuri.

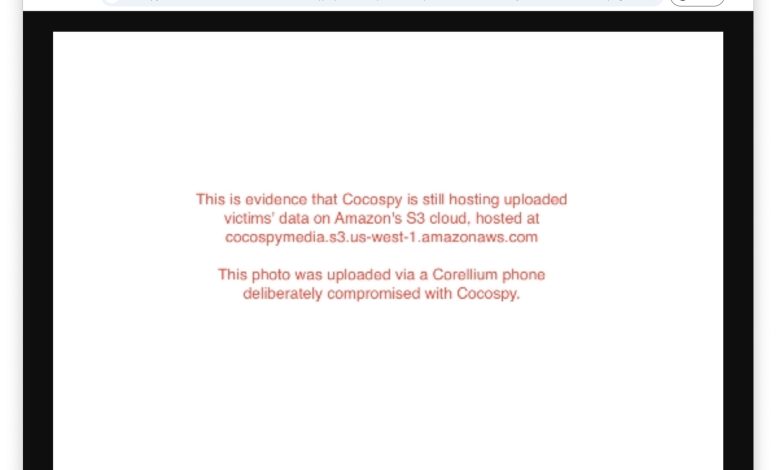

Amazon mengatakan kepada TechCrunch itu “Mengikuti [its] proses ”setelah pemberitahuan Februari kami, tetapi pada saat publikasi artikel ini, Stalkerware Operasi Cocospy, Spyic, dan Spyzie terus mengunggah dan menyimpan foto -foto yang dikeluarkan dari ponsel orang di Amazon Web Services.

Cocospy, SpyicDan Spyzie adalah tiga aplikasi Android yang hampir identik yang berbagi kode sumber yang sama dan bug keamanan umum, menurut seorang peneliti keamanan yang menemukannya, dan memberikan rincian kepada TechCrunch. Peneliti mengungkapkan bahwa operasi mengekspos data telepon pada 3,1 juta orang kolektif, banyak dari mereka adalah korban yang tidak tahu bahwa perangkat mereka telah dikompromikan. Peneliti membagikan data dengan situs pemberitahuan pelanggaran Apakah saya pernah pwned.

Sebagai bagian dari investigasi kami terhadap operasi penguntit, yang termasuk menganalisis aplikasi itu sendiri, TechCrunch menemukan bahwa beberapa konten perangkat yang dikompromikan oleh aplikasi Stalkerware sedang diunggah ke server penyimpanan yang dijalankan oleh Amazon Web Services, atau AWS.

TechCrunch memberi tahu Amazon pada 20 Februari melalui email bahwa mereka menampung data yang dieksfiltrasi oleh Cocospy dan Spyic, dan sekali lagi awal minggu ini ketika kami memberi tahu Amazon bahwa mereka juga menjadi hosting data telepon curian yang dieksfiltrasi oleh Spyzie.

Dalam kedua email, TechCrunch menyertakan nama masing-masing “ember” penyimpanan yang diselenggarakan Amazon yang berisi data yang diambil dari telepon korban.

Sebagai tanggapan, juru bicara Amazon Ryan Walsh mengatakan kepada TechCrunch: “AWS memiliki persyaratan yang jelas yang mengharuskan pelanggan kami untuk menggunakan layanan kami sesuai dengan hukum yang berlaku. Ketika kami menerima laporan potensi pelanggaran ketentuan kami, kami bertindak dengan cepat untuk meninjau dan mengambil langkah -langkah untuk menonaktifkan konten yang dilarang. ” Walsh menyediakan tautan ke halaman web Amazon yang menampung formulir pelaporan penyalahgunaan, tetapi tidak akan mengomentari status server Amazon yang digunakan oleh aplikasi.

Dalam email tindak lanjut minggu ini, TechCrunch merujuk email sebelumnya 20 Februari yang menyertakan nama-nama ember penyimpanan yang diselenggarakan Amazon.

Sebagai tanggapan, Walsh berterima kasih kepada TechCrunch karena “membawa ini ke perhatian kami,” dan memberikan tautan lain ke formulir penyalahgunaan laporan Amazon. Ketika ditanya lagi apakah Amazon berencana untuk mengambil tindakan terhadap ember, Walsh menjawab: “Kami belum menerima laporan penyalahgunaan dari TechCrunch melalui tautan yang kami berikan sebelumnya.”

Juru Bicara Amazon Casey McGee, yang disalin di utas email, mengklaim itu akan “tidak akurat dengan TechCrunch untuk mengkarakterisasi substansi utas ini sebagai a [sic] merupakan 'laporan' dari segala penyalahgunaan potensial. “

Amazon Web Services, yang memiliki kepentingan komersial dalam mempertahankan pelanggan yang membayar, menghasilkan $ 39,8 miliar dalam laba selama 2024, per Penghasilan tahun penuh 2024 perusahaanmewakili bagian mayoritas dari total pendapatan tahunan Amazon.

Bucket penyimpanan yang digunakan oleh Cocospy, Spyic, dan Spyzie, masih aktif pada saat publikasi.

Mengapa ini penting

Amazon sendiri kebijakan penggunaan yang dapat diterima Secara luas menjabarkan apa yang perusahaan memungkinkan pelanggan untuk meng -host di platformnya. Amazon tampaknya tidak membantah bahwa ia melarang operasi spyware dan stalkerware untuk mengunggah data pada platformnya. Sebaliknya, perselisihan Amazon tampaknya sepenuhnya prosedural.

Ini bukan pekerjaan jurnalis – atau orang lain – untuk polisi apa yang diselenggarakan di platform Amazon, atau platform cloud dari perusahaan lain mana pun.

Amazon memiliki sumber daya yang sangat besar, baik secara finansial maupun teknologi, untuk digunakan untuk menegakkan kebijakannya sendiri dengan memastikan bahwa aktor buruk tidak menyalahgunakan layanannya.

Pada akhirnya, TechCrunch memberikan pemberitahuan kepada Amazon, termasuk informasi yang secara langsung menunjuk ke lokasi -lokasi Data Telepon Privat yang Dicuri. Amazon membuat pilihan untuk tidak bertindak berdasarkan informasi yang diterimanya.

Bagaimana kami menemukan data korban yang di -host di Amazon

Ketika TechCrunch mengetahui tentang pelanggaran data terkait pengawasan- Ada lusinan peretasan dan kebocoran penguntit dalam beberapa tahun terakhir – Kami menyelidiki untuk belajar sebanyak mungkin tentang operasi.

Investigasi kami bisa membantu mengidentifikasi korban yang teleponnya diretastetapi juga dapat mengungkapkan identitas dunia nyata yang sering tersembunyi dari operator pengawasan itu sendiri, serta platform mana yang digunakan untuk memfasilitasi pengawasan atau menjadi tuan rumah data curian para korban. TechCrunch juga akan menganalisis aplikasi (jika tersedia) untuk membantu para korban Tentukan cara mengidentifikasi dan menghapus aplikasi.

Sebagai bagian dari proses pelaporan kami, TechCrunch akan menjangkau perusahaan mana pun yang kami identifikasi sebagai hosting atau mendukung operasi spyware dan stalkerware, seperti halnya praktik standar bagi wartawan yang berencana untuk menyebutkan sebuah perusahaan dalam sebuah cerita. Ini juga tidak jarang bagi perusahaan, seperti host web dan prosesor pembayaranuntuk menangguhkan akun atau menghapus data itu melanggar persyaratan layanan mereka sendiritermasuk Operasi spyware sebelumnya yang telah di -host di Amazon.

Pada bulan Februari, TechCrunch mengetahui bahwa Cocospy dan Spyic telah dilanggar dan kami berangkat untuk menyelidiki lebih lanjut.

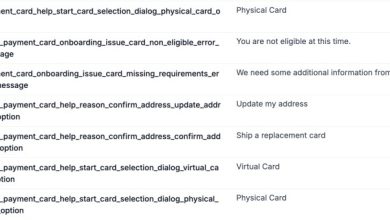

Karena data menunjukkan bahwa sebagian besar korban adalah pemilik perangkat Android, TechCrunch dimulai dengan mengidentifikasi, mengunduh, dan memasang aplikasi Cocospy dan Spyic pada perangkat Android virtual. ;

Kami menggunakan alat analisis lalu lintas jaringan untuk memeriksa data yang mengalir masuk dan keluar dari aplikasi, yang dapat membantu memahami bagaimana setiap aplikasi bekerja dan untuk menentukan data telepon apa yang diunggah secara diam -diam dari perangkat pengujian kami.

Lalu lintas web menunjukkan bahwa dua aplikasi Stalkerware mengunggah beberapa data korban, seperti foto, ke ember penyimpanan senama yang dihosting di Amazon Web Services.

Kami mengkonfirmasi ini lebih lanjut dengan masuk ke dasbor pengguna Cocospy dan Spyic, yang memungkinkan orang -orang yang menanam aplikasi penguntit untuk melihat data curian target. Dasbor web memungkinkan kami untuk mengakses konten galeri foto perangkat Android virtual kami setelah kami sengaja mengkompromikan perangkat virtual kami dengan aplikasi Stalkerware.

Saat kami membuka isi galeri foto perangkat kami dari dasbor web masing -masing aplikasi, gambar yang dimuat dari alamat web yang berisi nama ember masing -masing yang di -host di amazonaws.com Domain, yang dijalankan oleh Amazon Web Services.

Mengikuti berita terakhir tentang pelanggaran data SpyzieTechCrunch juga menganalisis aplikasi Android Spyzie menggunakan alat analisis jaringan dan menemukan data lalu lintas identik seperti Cocospy dan Spyic. Aplikasi Spyzie juga mengunggah data perangkat korban ke ember penyimpanan senama sendiri di Amazon's Cloud, yang kami pertimbangkan kepada Amazon pada 10 Maret.

Jika Anda atau seseorang yang Anda kenal membutuhkan bantuan, hotline kekerasan dalam rumah tangga nasional (1-800-799-7233) memberikan 24/7 dukungan gratis dan rahasia kepada para korban kekerasan dan kekerasan dalam rumah tangga. Jika Anda berada dalam situasi darurat, hubungi 911. Koalisi Melawan Stalkerware memiliki sumber daya jika Anda pikir ponsel Anda telah dikompromikan oleh Spyware.