Komputer kuantum akan menjadi mimpi yang menjadi kenyataan bagi peretas, mempertaruhkan segalanya dari rahasia militer hingga informasi bank. Bisakah kita menghentikan mereka?

Komputer kuantum akan datang. Dan ketika mereka tiba, mereka akan menjungkirbalikkan cara kita melindungi data yang sensitif.

Tidak seperti komputer klasik, Komputer kuantum Harness Quantum Effect Mekanik – seperti superposisi dan keterikatan – untuk memproses dan menyimpan data dalam bentuk di luar 0s dan 1 yang merupakan bit digital. “Bit kuantum” ini – atau qubit – Bisa membuka daya komputasi besar -besaran.

Itu berarti komputer kuantum dapat memecahkan masalah kompleks yang telah menghalangi para ilmuwan selama beberapa dekade, seperti memodelkan perilaku partikel subatomik atau memecahkan masalah “penjual keliling”, yang bertujuan untuk menghitung perjalanan terpendek antara sekelompok kota yang kembali ke tujuan aslinya. Tetapi kekuatan besar ini juga dapat memberi peretas ke atas angin.

“Seperti banyak teknologi yang kuat, Anda dapat menggunakan [quantum computing] untuk kebaikan yang bagus, ” Rebecca Krauthamerseorang ahli etika teknologi dan CEO perusahaan keamanan siber QUSECURE, mengatakan kepada Live Science. “Dan kamu juga bisa menggunakannya untuk tujuan jahat.”

Ketika komputer kuantum yang dapat digunakan pertama kali online, kebanyakan orang – dan bahkan sebagian besar organisasi besar – masih akan mengandalkan komputer klasik. Oleh karena itu, cryptographers perlu menemukan cara untuk melindungi data dari komputer kuantum yang kuat, menggunakan program yang dapat berjalan pada laptop biasa.

Di situlah bidang kriptografi pasca-kuantum masuk. Beberapa kelompok ilmuwan berlomba untuk mengembangkan algoritma kriptografi yang dapat menghindari peretasan dengan komputer kuantum sebelum diluncurkan. Beberapa algoritma kriptografi ini bergantung pada persamaan yang baru dikembangkan, sementara yang lain beralih ke yang berabad-abad. Tetapi semua memiliki satu kesamaan: mereka tidak dapat dengan mudah retak oleh algoritma yang berjalan pada komputer kuantum.

“Ini seperti fondasi untuk bangunan tiga lantai, dan kemudian kami membangun gedung pencakar langit 100 lantai di atasnya.”

Michele Mosca, Co-Founder dan CEO Cybersecurity Company EvolutionQ

Fondasi kriptografi

Kriptografi sudah ada sejak ribuan tahun yang lalu; itu contoh paling awal yang diketahui adalah sandi yang diukir menjadi batu Mesir kuno pada tahun 1900 SM tetapi kriptografi yang digunakan oleh sebagian besar sistem perangkat lunak saat ini bergantung pada algoritma kunci publik. Dalam sistem ini, komputer menggunakan algoritma – yang sering melibatkan anjak produk dari dua bilangan prima besar – untuk menghasilkan kunci publik dan kunci pribadi. Kunci publik digunakan untuk mengacak data, sedangkan kunci pribadi, yang hanya tersedia untuk pengirim, dapat digunakan untuk melepaskan data.

Untuk memecahkan kriptografi seperti itu, peretas dan malefaktor lainnya sering kali harus memperhitungkan produk -produk bilangan prima yang sangat besar atau mencoba menemukan kunci pribadi oleh Brute Force – pada dasarnya membuang tebakan dan melihat tongkat apa. Ini adalah masalah yang sulit untuk komputer klasik karena mereka harus menguji setiap tebakan satu demi satu, yang membatasi seberapa cepat faktor -faktor tersebut dapat diidentifikasi.

Pencakar langit 100 lantai di gedung tiga lantai

Saat ini, komputer klasik sering menjahit bersama beberapa algoritma enkripsi, diimplementasikan di lokasi yang berbeda, seperti hard disk atau internet.

“Anda bisa memikirkan algoritma seperti membangun batu bata,” Britta Haleseorang ilmuwan komputer di Sekolah Pascasarjana Angkatan Laut, mengatakan kepada Live Science (Hale berbicara secara ketat dalam kapasitasnya sebagai seorang ahli dan bukan atas nama sekolah atau organisasi apa pun.) Ketika batu bata ditumpuk, masing -masing merupakan bagian kecil dari benteng yang mencegah peretas.

Tetapi sebagian besar infrastruktur kriptografi ini dibangun di atas fondasi yang dikembangkan pada 1990 -an dan awal 2000 -an, ketika internet jauh lebih penting bagi kehidupan kita dan komputer kuantum terutama percobaan yang dipikirkan. “Ini seperti fondasi untuk bangunan tiga lantai, dan kemudian kami membangun gedung pencakar langit 100 lantai di atasnya,” Michele Moscasalah satu pendiri dan CEO perusahaan cybersecurity EvolutionQ, mengatakan kepada Live Science. “Dan kami agak berdoa tidak apa -apa.”

Mungkin dibutuhkan komputer klasik ribuan atau bahkan miliaran tahun untuk memecahkan algoritma faktorisasi utama yang sangat keras, tetapi komputer kuantum yang kuat seringkali dapat memecahkan persamaan yang sama dalam beberapa jam. Itu karena komputer kuantum dapat menjalankan banyak perhitungan secara bersamaan dengan mengeksploitasi superposisi kuantum, di mana qubit dapat ada di banyak negara sekaligus. Pada tahun 1994, ahli matematika Amerika Peter Shor menunjukkan itu Komputer kuantum dapat menjalankan algoritma secara efisien Itu akan dengan cepat menyelesaikan masalah anjak piutang nomor prime. Akibatnya, komputer kuantum dapat, secara teori, meruntuhkan benteng kriptografi yang saat ini kami gunakan untuk melindungi data kami.

Kriptografi post-quantum bertujuan untuk menggantikan blok bangunan yang sudah usang dengan batu bata yang kurang mudah dipegang, sepotong demi sepotong. Dan langkah pertama adalah menemukan masalah matematika yang tepat untuk digunakan. Dalam beberapa kasus, itu berarti kembali ke persamaan yang telah ada selama berabad -abad.

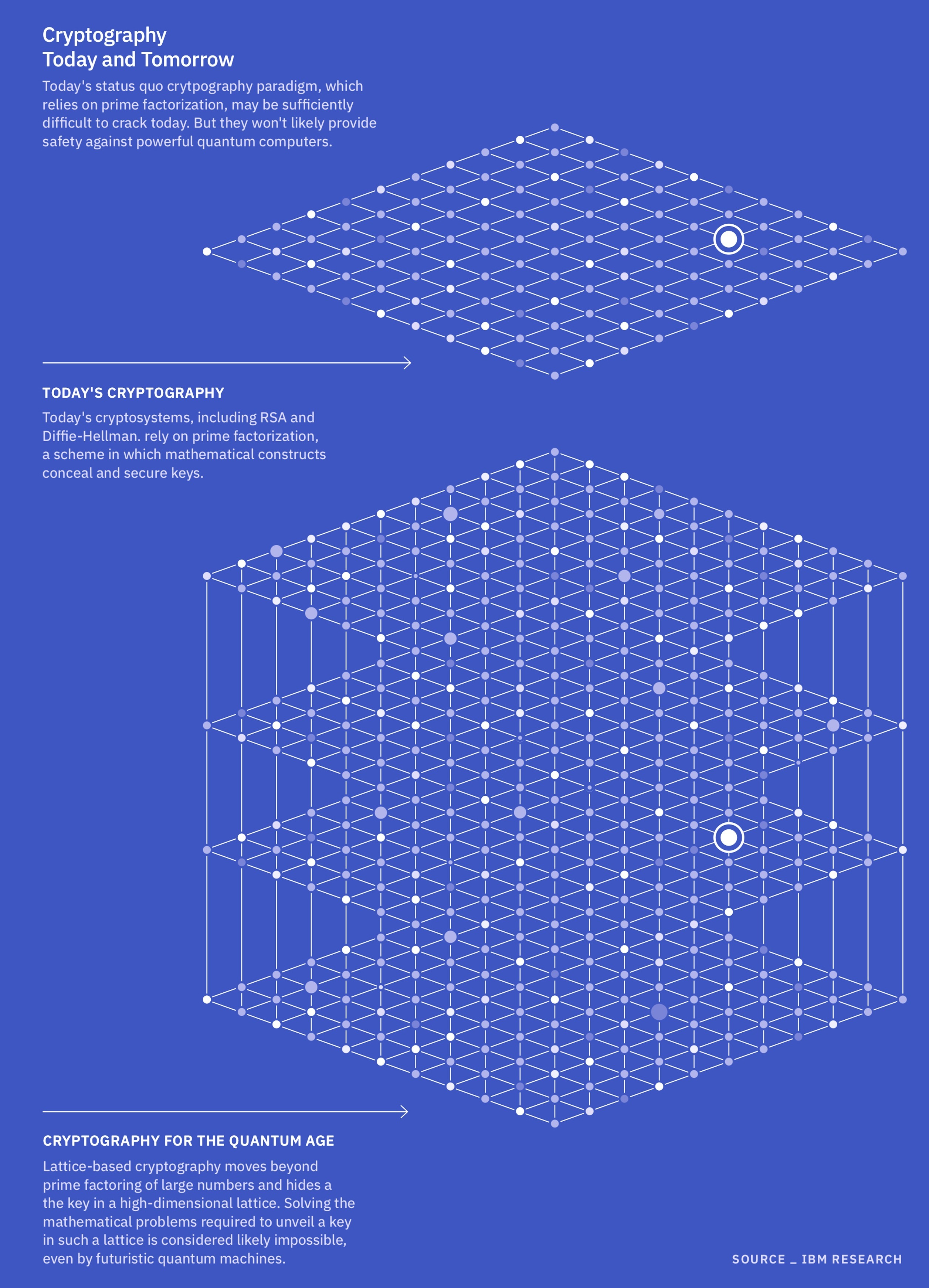

Saat ini, National Institute of Standard and Technology (NIST) sedang mencari empat masalah sebagai fondasi potensial untuk kriptografi pasca-kuantum. Tiga milik keluarga matematika yang dikenal sebagai kisi terstruktur. Masalah -masalah ini mengajukan pertanyaan tentang vektor – istilah matematika yang menggambarkan arah dan besarnya antara node yang saling berhubungan – seperti titik koneksi dalam spiderweb, kata Mosca. Kisi -kisi ini secara teoritis dapat memiliki jumlah node yang tak terbatas dan ada dalam beberapa dimensi.

Para ahli percaya masalah kisi akan sulit bagi komputer kuantum untuk retak karena, tidak seperti beberapa algoritma kriptografi lainnya, masalah kisi tidak bergantung pada anjak angka besar.

Sebaliknya, mereka menggunakan vektor antara node untuk membuat kunci dan mengenkripsi data. Memecahkan masalah ini mungkin melibatkan, misalnya, menghitung vektor terpendek di kisi, atau mencoba menentukan vektor mana yang paling dekat satu sama lain. Jika Anda memiliki kunci – seringkali vektor awal yang “baik” – masalah ini mungkin relatif mudah. Tetapi tanpa kunci itu, mereka sangat sulit. Itu karena tidak ada yang merancang algoritma, seperti algoritma Shor, yang dapat secara efisien menyelesaikan masalah ini menggunakan arsitektur komputasi kuantum.

Masalah keempat yang dipertimbangkan NIST adalah milik kelompok yang disebut Hash Functions. Fungsi hash berfungsi dengan mengambil kunci virtual untuk membuka kunci titik tertentu pada tabel data, berebut kunci itu dan mengompresnya ke dalam kode yang lebih pendek. Jenis algoritma ini sudah merupakan landasan keamanan siber modern, jadi secara teori, harus lebih mudah untuk meningkatkan komputer klasik ke versi tahan kuantum dibandingkan dengan skema kriptografi pasca-kuantum lainnya, kata Mosca. Dan mirip dengan kisi terstruktur, mereka tidak dapat dengan mudah diselesaikan dengan kekuatan kasar saja; Anda perlu beberapa petunjuk tentang apa yang terjadi di dalam generator kunci “kotak hitam” untuk mencari tahu dalam usia alam semesta.

Tetapi keempat masalah ini tidak mencakup semua algoritma yang berpotensi aman kuantum yang ada. Misalnya, Komisi Eropa sedang melihat kode yang mengoreksi kesalahan yang dikenal sebagai McCeliece Cryptosystem. Dikembangkan lebih dari 40 tahun yang lalu oleh insinyur Amerika Robert McEliece, sistem ini menggunakan generasi angka acak untuk membuat kunci publik dan pribadi, serta algoritma enkripsi. Penerima kunci pribadi menggunakan sandi tetap untuk mendekripsi data.

Enkripsi McEliece sebagian besar dianggap lebih cepat dan lebih aman daripada cryptosystem kunci publik yang paling umum digunakan, yang disebut Rivest-Shamir-Adleman. Seperti halnya fungsi hash, calon peretas membutuhkan wawasan tentang enkripsi kotak hitam untuk menyelesaikannya. Di sisi positifnya, para ahli mempertimbangkan sistem ini sangat aman; Pada sisi negatifnya, bahkan kunci untuk meracuni data harus diproses menggunakan matriks yang sangat besar dan rumit, membutuhkan banyak energi untuk berjalan.

Kode pengoreksi kesalahan yang serupa, yang dikenal sebagai hamming quasi-siklik (HQC), adalah baru -baru ini dipilih oleh NIST sebagai cadangan bagi kandidat utamanya. Keuntungan utamanya dibandingkan sistem McEliece klasik adalah menggunakan Ukuran kunci dan ciphertext yang lebih kecil.

Jenis algoritma lain yang terkadang muncul dalam percakapan tentang kriptografi pasca-kuantum adalah kurva elips, Bharat Rawalseorang ilmuwan komputer dan data di Capitol Technology University di Maryland, mengatakan kepada Live Science. Masalah -masalah ini kembali setidaknya ke Yunani kuno. Elliptic Curve Cryptography mengeksploitasi aljabar dasar – menghitung titik pada garis melengkung – untuk mengenkripsi kunci. Beberapa ahli percaya Algoritma kurva elips baru dapat menghindari peretasan oleh komputer kuantum. Namun, yang lain berpendapat bahwa seorang peretas dapat secara hipotetis menggunakan algoritma Shor pada komputer kuantum untuk memecahkan algoritma kurva elips yang paling dikenal, menjadikannya opsi yang kurang aman.

Tidak ada peluru perak

Dalam perlombaan untuk menemukan persamaan kriptografi yang aman kuantum, tidak akan ada peluru perak atau solusi satu ukuran untuk semua. Misalnya, selalu ada pertukaran kekuatan pemrosesan; Tidak masuk akal untuk menggunakan algoritma yang kompleks dan haus daya untuk mengamankan data prioritas rendah ketika sistem yang lebih sederhana mungkin memadai.

“Ini tidak seperti satu algoritma [combination] akan menjadi cara untuk pergi; Itu tergantung pada apa yang mereka lindungi, “kata Hale.

Bahkan, sangat berharga bagi organisasi yang menggunakan komputer klasik untuk memiliki lebih dari satu algoritma yang dapat melindungi data mereka dari ancaman kuantum. Dengan begitu, “jika seseorang terbukti rentan, Anda dapat dengan mudah beralih ke yang tidak terbukti rentan,” kata Krauthamer. Tim Krauthamer saat ini bekerja dengan Angkatan Darat AS untuk meningkatkan kemampuan organisasi untuk beralih dengan mulus antara algoritma yang aman kuantum-fitur yang dikenal sebagai Agility Cryptographic.

Meskipun komputer kuantum yang berguna (atau “relevan secara kriptografis”) masih beberapa tahun lagi, sangat penting untuk mulai mempersiapkan mereka sekarang, kata para ahli. “Butuh bertahun-tahun untuk meningkatkan sistem yang ada untuk siap untuk kriptografi pasca-kuantum,” Douglas dari Bossuytseorang insinyur sistem di Sekolah Pascasarjana Angkatan Laut, mengatakan kepada Live Science dalam email. (Van Bossuyt berbicara secara ketat sebagai ahli subjek dan bukan atas nama Sekolah Pascasarjana Angkatan Laut, Angkatan Laut atau Departemen Pertahanan.) Beberapa sistem sulit untuk ditingkatkan dari sudut pandang pengkodean. Dan beberapa, seperti yang ada di atas kapal militer, bisa sulit – atau bahkan tidak mungkin – bagi para ilmuwan dan insinyur untuk mengakses secara fisik.

Pakar lain sepakat bahwa kriptografi pasca-kuantum adalah masalah yang mendesak. “Ada juga kemungkinan bahwa, sekali lagi, karena komputer kuantum sangat kuat, kami tidak akan benar -benar tahu kapan sebuah organisasi mendapatkan akses ke mesin yang begitu kuat,” kata Krauthamer.

Ada juga ancaman serangan “Harvest-Now, Decrypt-Later”. Aktor jahat dapat mengambil data terenkripsi yang sensitif dan menyimpannya sampai mereka memiliki akses ke komputer kuantum yang mampu memecahkan enkripsi. Jenis serangan ini dapat memiliki berbagai target, termasuk rekening bank, informasi kesehatan pribadi dan database keamanan nasional. Semakin cepat kita dapat melindungi data seperti itu dari komputer kuantum, semakin baik, kata Van Bossuyt.

Dan seperti halnya pendekatan keamanan siber, kriptografi pasca-kuantum tidak akan mewakili titik akhir. Perlombaan senjata antara peretas dan profesional keamanan akan terus berkembang dengan baik ke masa depan, dengan cara yang hanya dapat kita mulai prediksi. Ini mungkin berarti mengembangkan algoritma enkripsi yang berjalan pada komputer kuantum sebagai lawan dari yang klasik atau menemukan cara untuk menggagalkan kecerdasan buatan kuantum, kata Rawal.

“Dunia perlu terus mengerjakan ini karena jika ini [post-quantum equations] rusak, kami tidak ingin menunggu 20 tahun untuk datang dengan penggantian, “kata Mosca.