Peretas pemerintah memimpin penggunaan zero-days yang dikaitkan, kata Google

Peretas yang bekerja untuk pemerintah bertanggung jawab atas sebagian besar eksploitasi nol hari yang dikaitkan yang digunakan dalam serangan cyber dunia nyata tahun lalu, per Penelitian baru dari Google.

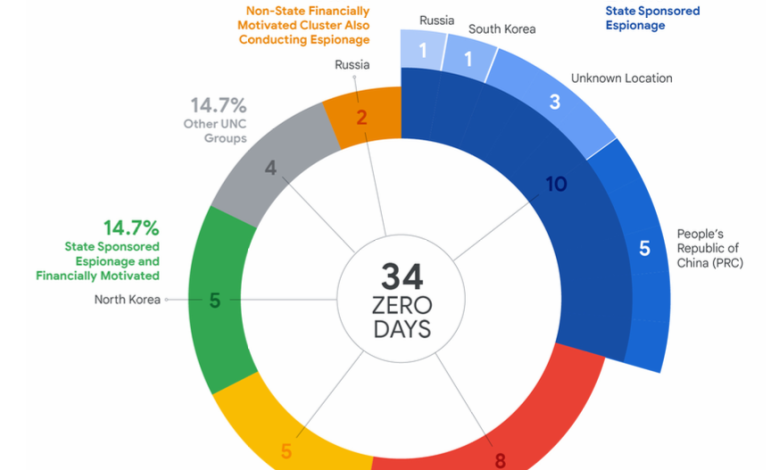

Laporan Google mengatakan bahwa jumlahnya Zero-Day Eksploitasi-mengacu pada kelemahan keamanan yang tidak diketahui oleh para pembuat perangkat lunak pada saat peretas melecehkan mereka-telah turun dari 98 eksploitasi pada tahun 2023 menjadi 75 eksploitasi pada tahun 2024. Tetapi laporan tersebut mencatat bahwa proporsi nol yang dapat diatasi oleh Google-yang berarti mengidentifikasi para peretas yang bertanggung jawab untuk mengeksploitasi mereka-setidaknya mengeksploisasi kepada 23.

Di antara 23 eksploitasi itu, 10 hari nol disebabkan oleh peretas yang bekerja secara langsung untuk pemerintah, termasuk lima eksploitasi yang terkait dengan Cina dan lima lainnya ke Korea Utara.

Delapan eksploitasi lainnya diidentifikasi telah dikembangkan oleh Pembuat Spyware dan enabler pengawasan, seperti NSO Group, yang biasanya mengklaim hanya menjual kepada pemerintah. Di antara delapan eksploitasi yang dibuat oleh perusahaan Spyware, Google juga menghitung serangga itu baru -baru ini dieksploitasi oleh otoritas Serbia menggunakan perangkat yang tidak mengunci telepon Cellebrite.

Terlepas dari kenyataan bahwa ada delapan kasus yang tercatat dari zero-hari yang dikembangkan oleh pembuat Spyware, Clément Lecigne, seorang insinyur keamanan di Google's Ancaman Intelijen (GTIG), mengatakan kepada TechCrunch bahwa perusahaan-perusahaan itu “menginvestasikan lebih banyak sumber daya dalam keamanan operasional untuk mencegah kemampuan mereka yang terpapar dan tidak berakhir dalam berita.”

Google menambahkan bahwa vendor pengawasan terus berkembang.

“Dalam kasus di mana tindakan penegakan hukum atau pengungkapan publik telah mendorong vendor keluar dari bisnis, kami telah melihat vendor baru muncul untuk memberikan layanan serupa,” James Sadowski, seorang analis utama di GTIG, mengatakan kepada TechCrunch. “Selama pelanggan pemerintah terus meminta dan membayar layanan ini, industri akan terus tumbuh.”

Sisa 11 hari nol yang dikaitkan kemungkinan dieksploitasi oleh penjahat cyber, seperti operator ransomware menargetkan perangkat perusahaantermasuk VPN dan router.

Laporan ini juga menemukan bahwa sebagian besar dari total 75 hari nol yang dieksploitasi selama 2024 menargetkan platform dan produk konsumen, seperti ponsel dan browser; Sementara sisanya dieksploitasi perangkat biasanya ditemukan di jaringan perusahaan.

Kabar baiknya, menurut laporan Google, adalah bahwa pembuat perangkat lunak yang bertahan melawan serangan nol-hari semakin membuat para pembuat eksploitasi menemukan bug.

“Kami melihat penurunan penting dalam eksploitasi nol-hari dari beberapa target yang secara historis populer seperti browser dan sistem operasi seluler,” sesuai laporan.

Sadowski secara khusus menunjuk Mode kuncianfitur khusus untuk iOS dan macO yang menonaktifkan fungsionalitas tertentu dengan tujuan pengerasan ponsel dan komputer, yang telah terbukti terbukti melacak catatan menghentikan peretas pemerintah; maupun Ekstensi penandaan memori (MTE), fitur keamanan chipset Google Pixel modern yang membantu mendeteksi jenis bug tertentu dan meningkatkan keamanan perangkat.

Laporan seperti Google sangat berharga karena mereka memberikan industri, dan pengamat, poin data yang berkontribusi pada pemahaman kita tentang bagaimana peretas pemerintah beroperasi-bahkan jika tantangan yang melekat dengan menghitung zero-hari adalah bahwa, pada dasarnya, beberapa dari mereka tidak terdeteksi, dan dari mereka yang terdeteksi, beberapa masih berjalan tanpa atribusi.